Huawei указан как источник

Обновлено: 18.02.2026

Для удобства использования используйте последнюю версию Internet Explorer или переключитесь на другой браузер.

Смартфоны, ноутбуки и планшеты, носимые устройства и многое другое

О Huawei, Press&Event и многом другом

Продукты, решения и услуги для предприятий

Продукты, решения и услуги для операторов связи

- Африка

- Азиатско-Тихоокеанский регион

- Европа

- Латинская Америка

- Ближний Восток

- Северная Америка

- Глобальный

Применимые продукты: HUAWEI WiFi WS318n, HUAWEI WiFi WS5200 NEW, HUAWEI Router A1, HUAWEI WiFi AX3, HONOR Router 3, HUAWEI WiFi WS5200, HUAWEI WiFi Mesh 7, HUAWEI WiFi Mesh 3

| Как мне настроить Интернет для моего нового роутера HUAWEI на моем компьютере |

Ваш маршрутизатор поддерживает широкополосный доступ. Вы можете использовать свой маршрутизатор для подключения нескольких бытовых устройств, таких как компьютер, телефон, планшет, ноутбук или телевизионная приставка, к Интернету с помощью беспроводного или проводного соединения. Вы можете использовать компьютер для завершения начальной настройки маршрутизатора на его веб-странице управления.

Подключите кабель Ethernet от порта WAN вашего маршрутизатора к порту LAN на источнике Интернета (например, широкополосном модеме или оптоволоконном модеме). Затем подключите компьютер к сети Wi-Fi маршрутизатора по умолчанию (проверьте табличку в нижней части маршрутизатора, чтобы узнать имя сети Wi-Fi по умолчанию, без пароля) или подключите второй кабель Ethernet от компьютера к порту LAN на вашем маршрутизатор, затем подключите маршрутизатор к источнику питания.

Если маршрутизатор оснащен самонастраивающимися сетевыми портами, вам не нужно отличать порт WAN от порта LAN.

- Откройте интернет-браузер и введите IP-адрес по умолчанию в адресной строке браузера, чтобы получить доступ к веб-странице управления маршрутизатором, затем нажмите «Начать» (проверьте IP-адрес по умолчанию на заводской табличке в нижней части маршрутизатора).< /li>

- Выберите «Создать сеть Wi-Fi» .

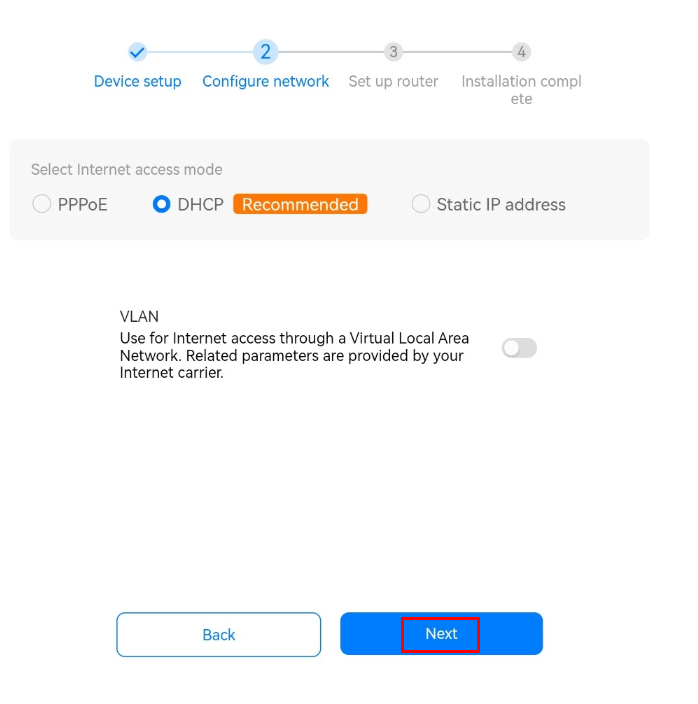

- Ваш маршрутизатор автоматически определит ваш режим доступа в Интернет. Следуйте инструкциям мастера, чтобы завершить настройки Интернета.

- Если вы используете режим доступа в Интернет PPPoE , введите учетную запись широкополосного доступа и пароль широкополосного доступа , затем нажмите «Далее» .

<Р>

<бр / >

<бр / >

Чтобы подключить компьютеры, телевизионные приставки и другие проводные устройства к Интернету, используйте кабель Ethernet для подключения устройства к порту LAN на маршрутизаторе. Чтобы подключить телефоны, планшеты, ноутбуки и другие беспроводные устройства к Интернету, подключите устройства к сети Wi-Fi маршрутизатора.

Для каждого AC необходимо указать один или два IP-адреса, интерфейсы VLANIF или интерфейсы обратной связи. Все AP, управляемые AC, узнают указанные IP-адреса или IP-адреса интерфейсов, чтобы установить туннели CAPWAP для связи с AC. Этот IP-адрес или интерфейс называется исходным адресом или исходным интерфейсом соответственно. Туннели CAPWAP поддерживают связь с двойным стеком IPv4/IPv6 и могут быть настроены вместе с исходным адресом IPv4 и IPv6 или исходным интерфейсом. Таким образом, туннели CAPWAP могут быть установлены одновременно между AC и точками доступа с адресами IPv4, а также между AC и точками доступа с адресами IPv6. В сценарии без двойного стека для AC должен быть настроен уникальный исходный адрес или исходный интерфейс. В сценарии с двойным стеком CAPWAP исходный адрес IPv4 и IPv6 или исходный интерфейс должны быть настроены для AC.

Используйте IP-адрес интерфейса VLANIF или интерфейса обратной связи в качестве исходного адреса.

- Интерфейс VLANIF: применяется к сценарию, в котором точки доступа, связанные с AC, принадлежат к одной и той же VLAN управления.

- Интерфейс замыкания на себя: применяется к сценарию, в котором точки доступа, связанные с AC, принадлежат разным VLAN управления. Когда точки доступа принадлежат нескольким VLAN управления, AC должен иметь несколько настроенных интерфейсов VLANIF. Если в качестве исходного интерфейса указан один из интерфейсов VLANIF, все точки доступа не могут подключиться к сети при сбое исходного интерфейса. Петлевой интерфейс остается в состоянии Up после создания. Когда в качестве исходного интерфейса используется петлевой интерфейс, а интерфейс VLANIF выходит из строя, только та точка доступа, которая подключается к интерфейсу VLANIF, не может подключиться к сети.

Если настроен VRRP HSB, AC1 и AC2 образуют группу VRRP и функционируют как виртуальные AC для всех точек доступа, которые подключаются к двум AC. Виртуальный IP-адрес группы VRRP — это IP-адрес виртуального AC. Виртуальный IP-адрес необходимо настроить как исходный адрес главного AC, чтобы все точки доступа могли устанавливать туннели CAPWAP с главным AC на основе виртуального IP-адреса.

Меры предосторожности

Можно настроить максимум один адрес IPv4 и один адрес IPv6 для исходного интерфейса CAPWAP или в качестве исходного адреса.

- Добавить другой IP-адрес. Например, если на интерфейсе настроен только один адрес IPv4, на интерфейсе нельзя настроить адрес IPv6; и наоборот.

- Удалите или измените IP-адрес интерфейса.

- Удалите петлевой интерфейс или интерфейс VLANIF.

IP-адрес указывает, что исходный адрес CAPWAP не может быть изменен или удален.

Если исходные адреса или исходные интерфейсы IPv4 и IPv6 были настроены на AC, исходные интерфейсы или исходные адреса можно перенастроить только после выполнения команды undo capwap source interface или undo capwap source.

После запуска интерфейса undo capwap source или команды undo capwap source все подключенные к сети точки доступа на AC переходят в автономный режим. Поэтому соблюдайте осторожность перед запуском команды.

Создание интерфейса VLANIF или Loopback и настройка IP-адреса для интерфейса

Перед настройкой исходного адреса или исходного интерфейса CAPWAP создайте интерфейс VLANIF или loopback и настройте IP-адрес соответствующей версии для интерфейса. В этом разделе описывается, как создать интерфейс VLANIF или loopback и настроить IP-адрес для интерфейса.

Шаги 2 и 4 обязательны для настройки только исходного адреса или исходного интерфейса IPv6 или для настройки исходного адреса или исходного интерфейса с двойным стеком IPv4/IPv6.

Отображается системный вид.

Функция переадресации пакетов IPv6 включена.

По умолчанию пересылка пакетов IPv6 отключена.

Создается сеть VLAN.

Запустить интерфейс vlanif vlan-id

Создается интерфейс VLANIF, и отображается представление интерфейса VLANIF.

Запустить петлю интерфейса loopback-number

Создается кольцевой интерфейс, и отображается представление кольцевого интерфейса.

Включить ipv6

На интерфейсе включена функция IPv6.

По умолчанию функция IPv6 отключена на интерфейсе.

-

Чтобы настроить IPv4-адрес для интерфейса: Запустите ip addressip-address< mask | длина маски >

Адрес IPv4 и маска подсети настроены для интерфейса VLANIF или loopback.

Адрес IPv6 и маска подсети настроены для интерфейса VLANIF или loopback.

Вернуться к системному представлению.

Настройка исходного интерфейса или исходного адреса CAPWAP

- Настройте исходный интерфейс IPv4 или исходный адрес.

-

Укажите интерфейс VLANIF или loopback в качестве исходного интерфейса или укажите IPv4-адрес VLANIF или loopback-интерфейса в качестве исходного адреса.

Создайте интерфейс VLANIF или loopback и настройте адрес IPv4 для интерфейса. Дополнительные сведения см. в разделах Создание интерфейса VLANIF или Loopback и Настройка IP-адреса для интерфейса.

В качестве исходного интерфейса указывается интерфейс VLANIF или loopback.

В качестве альтернативы запустите исходный IP-адрес capwap IP-адрес

В качестве исходного адреса указывается IPv4-адрес интерфейса VLANIF или loopback.

Создается группа VRRP, и для нее настраивается виртуальный IPv4-адрес.

Группы VRRP не могут совместно использовать виртуальные IP-адреса. Виртуальный IP-адрес группы VRRP должен находиться в том же сегменте сети, что и IP-адреса интерфейсов, на которых настроена группа VRRP.

Два устройства в одной группе VRRP должны быть настроены с одним и тем же VRID.

Вернуться к системному представлению.

Исходный IP-адрес запуска capwap ip-адрес

Исходный IPv4-адрес AC настроен.

-

Укажите интерфейс VLANIF или loopback в качестве исходного интерфейса или укажите IPv6-адрес VLANIF или loopback-интерфейса в качестве исходного адреса.

Создайте интерфейс VLANIF или loopback и настройте IPv6-адрес для интерфейса. Дополнительные сведения см. в разделах Создание интерфейса VLANIF или Loopback и Настройка IP-адреса для интерфейса.

Запустить capwap ipv6 enable

Включена функция IPv6 ссылок CAPWAP.

Режим соединения CAPWAP по умолчанию — IPv4.

VLANIF или loopback-интерфейс указывается в качестве исходного интерфейса для установления туннеля CAPWAP между AP и AC.

В качестве альтернативы запустите capwap source ipv6-address ipv6-address

В качестве исходного адреса указывается IPv6-адрес интерфейса VLANIF или loopback.

Запустить capwap ipv6 enable

Включена функция IPv6 ссылок CAPWAP.

Режим соединения CAPWAP по умолчанию — IPv4.

Создается группа VRRP, и для группы настраивается виртуальный IPv6-адрес.

Группы VRRP не могут совместно использовать виртуальные IP-адреса. Виртуальный IP-адрес группы VRRP должен находиться в том же сегменте сети, что и IP-адреса интерфейсов, на которых настроена группа VRRP.

Два устройства в одной группе VRRP должны быть настроены с одним и тем же VRID.

Вернуться к системному представлению.

Запустить исходный ipv6-адрес capwap ipv6-адрес

Исходный IPv6-адрес AC настроен.

-

Укажите интерфейс VLANIF или loopback в качестве исходного интерфейса или укажите адрес VLANIF или loopback-интерфейса в качестве исходного адреса.

Создайте интерфейс VLANIF или loopback и настройте адрес IPv4 и адрес IPv6 для интерфейса. Дополнительные сведения см. в разделах Создание интерфейса VLANIF или Loopback и Настройка IP-адреса для интерфейса.

Включить двойной стек capwap

Функция двойного стека IPv4/IPv6 для ссылок CAPWAP включена.

Режим соединения CAPWAP по умолчанию — IPv4.

В качестве исходного интерфейса указывается интерфейс VLANIF или loopback.

В качестве альтернативы запустите исходный IP-адрес capwap ip-адрес и исходный IPv6-адрес capwap IPv6-адрес

Адреса IPv4 и IPv6 интерфейса указываются как исходные адреса.

Включить двойной стек capwap

Функция двойного стека IPv4/IPv6 для ссылок CAPWAP включена.

Режим соединения CAPWAP по умолчанию — IPv4.

Запустите исходный интерфейс capwap vlanif vlan-id1 и исходный интерфейс capwap vlanif vlan-id2 или петлю исходного интерфейса capwap loopback-number1 и петля исходного интерфейса capwap loopback-number2

В качестве исходных интерфейсов CAPWAP указываются интерфейсы VLANIF или loopback.

В качестве альтернативы запустите исходный IP-адрес capwap ip-адрес и исходный IPv6-адрес capwap IPv6-адрес

Адреса IPv4 и IPv6 интерфейса указываются как исходные адреса.

Кроме того, можно настроить исходный интерфейс и адрес CAPWAP с двойным стеком. Например, вы можете запустить команды capwap source interface vlanif vlan-id1 и capwap source ipv6-address ipv6-address, чтобы настроить интерфейс VLANIF в качестве исходного интерфейса IPv4, а IPv6-адрес другого интерфейса в качестве исходного IPv6-адреса.

Создается группа VRRP, и для нее настраиваются виртуальные адреса IPv4 и IPv6.

Вернуться к системному представлению.

Включить двойной стек capwap

Функция двойного стека IPv4/IPv6 для ссылок CAPWAP включена.

Режим соединения CAPWAP по умолчанию — IPv4.

Выполнить исходный IP-адрес capwap ip-адрес и исходный IPv6-адрес capwap ipv6-адрес

Исходные IPv4 и IPv6 адреса AC настроены.

(Необязательно) Настройка версии IP-адреса для подключения точки доступа к сети

Версия IP-адреса точки доступа будет проверяться, когда точка доступа запрашивает подключение к сети. Если версия IP-адреса не соответствует указанной версии, точка доступа не может подключиться к сети. Туннели CAPWAP поддерживают двухстековую связь IPv4/IPv6. Однако не рекомендуется развертывать точки доступа с адресами IPv4 и точки доступа с адресами IPv6 в одной и той же области во время развертывания сети. Вместо этого рекомендуется сгруппировать точки доступа по области и указать версию точки доступа с IP-адресом, чтобы предотвратить существование точек доступа с адресами IPv4 и точек доступа с адресами IPv6 в одной и той же области. В противном случае это повлияет на управление диапазоном частот, интеллектуальный роуминг и балансировку нагрузки.

Отображается представление WLAN.

Отображается представление группы точек доступа.

Настроена версия IP-адреса для подключения точки доступа к сети.

По умолчанию версия IP-адреса для подключения точки доступа к сети может быть IPv4 или IPv6.

Для удобства использования используйте последнюю версию Internet Explorer или переключитесь на другой браузер.

Смартфоны, ноутбуки и планшеты, носимые устройства и многое другое

О Huawei, Press&Event и многом другом

Продукты, решения и услуги для предприятий

Продукты, решения и услуги для операторов связи

- Африка

- Азиатско-Тихоокеанский регион

- Европа

- Латинская Америка

- Ближний Восток

- Северная Америка

- Глобальный

Применимые продукты: HUAWEI WiFi WS318n, HUAWEI WiFi WS5200 NEW, HUAWEI Router A1, HUAWEI WiFi AX3, HONOR Router 3, HUAWEI WiFi Mesh, HUAWEI WiFi Mesh 7, HUAWEI WiFi Mesh 3

| Как мне настроить Интернет для моего нового роутера HUAWEI на моем телефоне |

Ваш маршрутизатор поддерживает широкополосный доступ. Вы можете использовать свой маршрутизатор для подключения нескольких бытовых устройств, таких как компьютер, телефон, планшет, ноутбук или телевизионная приставка, к Интернету с помощью беспроводного или проводного соединения. Ваш маршрутизатор позволяет настраивать его через страницу управления на вашем телефоне, поэтому нет необходимости использовать страницу управления веб-интерфейсом на компьютере.

Способ 1. Использование приложения HUAWEI AI Life

- Установите приложение: используйте свой телефон для сканирования QR-кода в нижней части маршрутизатора.

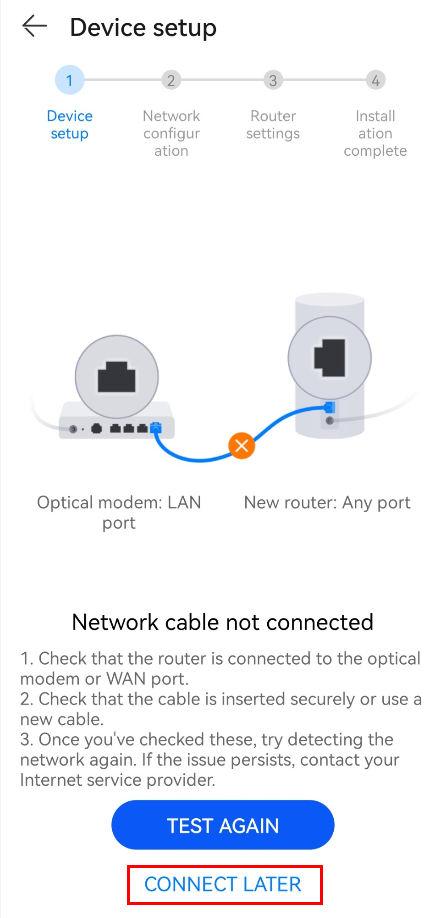

- Подготовка к установке: подключите кабель Ethernet от порта WAN маршрутизатора к порту LAN источника Интернета (например, широкополосного модема или оптоволоконного модема), затем подключите маршрутизатор к источнику питания. После этого вы можете подключить свой телефон к сети Wi-Fi маршрутизатора по умолчанию (проверьте табличку в нижней части маршрутизатора, чтобы узнать имя сети Wi-Fi по умолчанию, без пароля, имя сети Wi-Fi должно начинаться с «HUAWEI») .

Если маршрутизатор оснащен самонастраивающимися сетевыми портами, вам не нужно отличать порт WAN от порта LAN.

-

Откройте приложение HUAWEI AI Life, нажмите НАСТРОЙКА , затем нажмите НАЧАТЬ .

< /p>

Если уведомление не появляется, нажмите кнопку "Добавить" в правом верхнем углу главного экрана приложения.

-

Ваш маршрутизатор автоматически определит режим доступа в Интернет для вашей домашней сети.

<бр / >

<бр / >

< бр />

< бр />

Способ 2. Использование IP-адреса по умолчанию

- Подготовка к установке: подключите маршрутизатор к источнику питания. Подключите свой компьютер/телефон к сети Wi-Fi маршрутизатора (на заводской табличке в нижней части маршрутизатора проверьте имя сети Wi-Fi по умолчанию, без пароля) или подключите компьютер к порту LAN маршрутизатора с помощью кабеля Ethernet. Откройте интернет-браузер, введите IP-адрес по умолчанию в адресную строку браузера и войдите на веб-страницу управления маршрутизатором (проверьте IP-адрес по умолчанию на паспортной табличке в нижней части маршрутизатора).

- Если маршрутизатор оснащен самонастраивающимися сетевыми портами, вам не нужно отличать порт WAN от порта LAN.

Ваш маршрутизатор автоматически определит домашний режим доступа в Интернет. Информация в этом разделе основана на использовании учетной записи широкополосного доступа для соединения PPPoE.

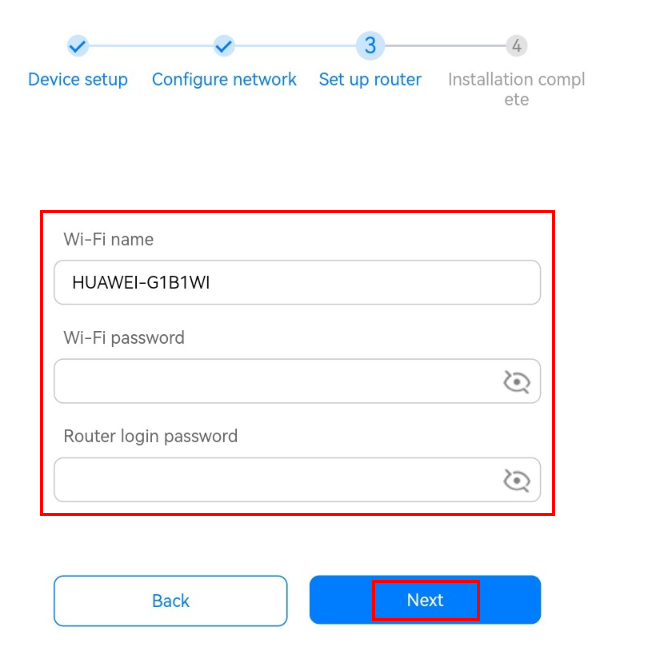

Если для вашего режима доступа в Интернет установлено значение DHCP , дальнейшая настройка не требуется. После того, как вы выполнили указания мастера доступа в Интернет, чтобы установить имя Wi-Fi, пароль Wi-Fi и пароль для входа, процесс должен быть завершен.

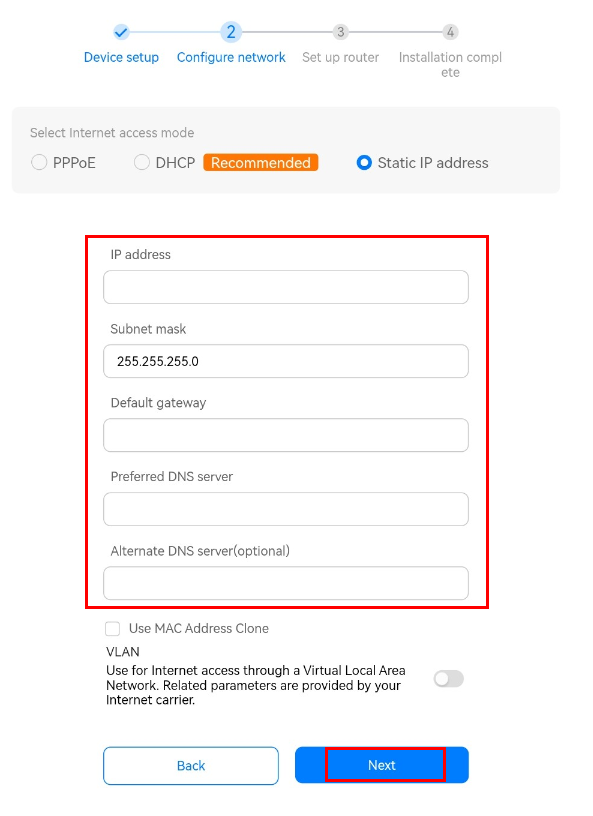

Чтобы настроить VLAN (виртуальную локальную сеть), включите функцию VLAN на экране учетной записи подключения к Интернету и введите информацию о конфигурации. Для получения подробной информации о конфигурации VLAN обратитесь к своему сетевому оператору.

<р>3. Подключение других устройств к сети. Чтобы подключить компьютеры, телевизионные приставки и другие проводные устройства к Интернету, используйте кабель Ethernet для подключения устройства к порту LAN на маршрутизаторе. Чтобы подключить телефоны, планшеты, ноутбуки и другие беспроводные устройства к Интернету, подключите устройства к сети Wi-Fi маршрутизатора.Этот документ представляет собой руководство для начинающих пользователей по работе с брандмауэром. Прочитав этот документ, вы получите предварительное представление о процессе настройки брандмауэра и выполните базовую настройку брандмауэра.

Документ "Начало работы"

Основные процедуры настройки брандмауэра

Совокупность всех функций

Сосредоточение внимания на доступе в Интернет через брандмауэр

Охватывает все сценарии

Если вы хотите узнать больше о настройке брандмауэра, прочтите этот документ, прежде чем читать документацию по продукту.

Этот документ написан на основе USG6000E. Для получения информации о других продуктах брандмауэра вы также можете обратиться к этому документу.

Основные сведения о брандмауэре

Перед настройкой брандмауэра ознакомьтесь с основным механизмом работы брандмауэра.

Что такое брандмауэр?

Брандмауэр – это устройство сетевой безопасности, которое обычно располагается на границе сети. Он изолирует сети с разными уровнями безопасности и защищает одну сеть от атак и вторжений из другой сети. Эта «изоляция» не является универсальной. Это контролируемая изоляция, позволяющая законному трафику проходить через брандмауэр и запрещающая нелегальному трафику проходить через брандмауэр.

Как показано на рис. 1-1, брандмауэр расположен на выходе из предприятия в Интернет для обеспечения безопасности интрасети. Вы можете указать правила брандмауэра, чтобы разрешить компьютерам в интрасети 10.1.1.0/24 доступ в Интернет и запретить пользователям Интернета доступ к узлу интрасети с IP-адресом 192.168.1.2.

Как показано выше, брандмауэры отличаются от маршрутизаторов и коммутаторов. Маршрутизатор используется для соединения различных сетей и обеспечения взаимосвязи через протоколы маршрутизации, чтобы убедиться, что пакеты пересылаются в пункты назначения. Коммутатор обычно используется для настройки локальной сети, чтобы она служила важным концентратором для связи по локальной сети. Коммутатор быстро пересылает пакеты через коммутацию уровня 2/уровня 3. Брандмауэр развертывается на границе сети для контроля доступа в сеть и из сети. Защита безопасности является основной функцией брандмауэра. Суть маршрутизаторов и коммутаторов — пересылка, а суть брандмауэров — контроль.

Брандмауэры контролируют сетевой трафик на основе зон безопасности и политик безопасности, которые будут описаны в следующих разделах.

Интерфейсы и зоны безопасности

Как уже упоминалось, брандмауэры используются для изоляции сетей с разными уровнями безопасности. Брандмауэр идентифицирует разные сети по зонам безопасности. Назначая интерфейсы брандмауэра разным зонам безопасности, сети, подключенные к интерфейсам, классифицируются по разным уровням безопасности. Интерфейсы брандмауэра должны быть добавлены в зоны безопасности (кроме независимых интерфейсов управления на некоторых моделях) для обработки трафика.

Зоны безопасности предназначены для уменьшения возможностей сетевых атак. После определения зон безопасности трафик между зонами безопасности не может проходить, если только администратор не укажет действительные правила доступа.Если быть точным, в случае вторжения в подсеть злоумышленники могут получить доступ только к ресурсам в зоне безопасности, соответствующей подсети. Поэтому рекомендуется использовать зоны безопасности для уточнения разделения сети.

Добавление интерфейса в зону безопасности означает, что в зону безопасности добавляется сеть, подключенная к интерфейсу, а не сам интерфейс. На рис. 1-2 показаны взаимосвязи между интерфейсом, сетью и зоной безопасности.

Зоны безопасности брандмауэров делятся на уровни безопасности от 1 до 100. Чем больше число, тем выше уровень безопасности. Брандмауэр предоставляет четыре зоны безопасности по умолчанию: trust, dmz, untrust и local. Администраторы также могут настраивать зоны безопасности для осуществления детального контроля. Например, предприятие разделяет зоны безопасности брандмауэра в соответствии с рисунком 1-3. Интерфейс интрасети добавляется в зону доверия, интерфейс экстрасети добавляется в зону недоверия, а интерфейс сервера добавляется в демилитаризованную зону. Кроме того, зона безопасности с именем посетитель определяется как гостевая зона.

Интерфейс можно добавить только в одну зону безопасности. В зону безопасности можно добавить несколько интерфейсов.

Как показано на предыдущем рисунке, существует специальная зона безопасности с именем local. Максимальный уровень безопасности 100. local указывает на сам брандмауэр. В локальную зону нельзя добавить интерфейс, но все интерфейсы брандмауэра принадлежат локальной зоне. Можно считать, что пакеты, отправляемые брандмауэром, исходят из локальной зоны, а полученные (не пересылаемые) брандмауэром предназначены для локальной зоны.

В дополнение к физическим интерфейсам брандмауэр также поддерживает логические интерфейсы, такие как подинтерфейсы, интерфейсы VLANIF и туннельные интерфейсы, которые также необходимо добавить в зоны безопасности.

Политики безопасности

Как упоминалось выше, брандмауэр контролирует трафик с помощью правил, которые называются политиками безопасности. Политики безопасности являются базовой концепцией и основной функцией брандмауэров. Брандмауэры обеспечивают управление безопасностью и возможности контроля с помощью политик безопасности.

Как показано на рис. 1-4, политика безопасности состоит из соответствующих условий, действия и профиля безопасности содержимого. Вы можете выполнять функции обнаружения безопасности контента, такие как антивирус и предотвращение вторжений, для разрешенного трафика.

Каждое предшествующее условие соответствия является необязательным в политике безопасности. Сконфигурированные условия соответствия объединяются побитовым И. То есть считается, что трафик соответствует политике безопасности, только если он соответствует всем условиям политики безопасности. Если для условия совпадения настроено несколько значений, значения объединяются побитовым ИЛИ. То есть трафик соответствует условию, если он соответствует любому значению.

Более конкретные условия сопоставления в политике безопасности позволяют точнее фильтровать трафик. Вы можете использовать только 5-кортеж (исходный и конечный IP-адреса, исходный и конечный порты и протокол) в качестве условий соответствия. Для более точной настройки политик безопасности вы добавляете дополнительные условия соответствия, такие как идентификация приложения и пользователя.

Политики безопасности на основе брандмауэра и локальные политики безопасности

Трафик, проходящий через брандмауэр, трафик, отправляемый брандмауэром, и трафик, получаемый брандмауэром, контролируются политиками безопасности. Как показано на рис. 1-5, ПК в интрасети должен входить в брандмауэр и управлять им через Telnet, а также получать доступ к Интернету через брандмауэр. В этом случае вам необходимо настроить политики безопасности для двух типов трафика.

Исходная зона безопасности

Зона безопасности назначения

Политика безопасности на основе брандмауэра

Разрешить компьютеру доступ в Интернет

Локальная политика безопасности

Разрешить ПК подключаться к брандмауэру Telnet

В частности, в этом разделе будут описаны локальные политики безопасности, то есть политики безопасности, относящиеся к локальной зоне. В предыдущем примере ПК в зоне доверия входит в систему брандмауэра и настраивает политику безопасности для зоны доверия для доступа к локальной сети. Если брандмауэр активно обращается к объектам в других зонах безопасности, например, когда брандмауэр передает журналы на сервер журналов или подключается к центру безопасности для обновления баз данных сигнатур, вам необходимо настроить политики безопасности из локальной зоны в другие зоны безопасности. Чтобы определить, к каким зонам относятся брандмауэр и внешние сети, обратите внимание, что сам брандмауэр находится в локальной зоне. Добавление интерфейса в зону безопасности означает, что только сеть, подключенная к интерфейсу, принадлежит к этой зоне безопасности.

Политика безопасности по умолчанию и список политик безопасности

Брандмауэр имеет политику безопасности по умолчанию, которая по умолчанию блокирует весь межзональный трафик. Политика по умолчанию всегда находится в конце списка политик и не может быть удалена.

По умолчанию политики безопасности, созданные пользователями, отображаются сверху вниз в порядке возрастания времени создания, а новейшая политика безопасности предшествует политике безопасности по умолчанию. После получения трафика брандмауэр сопоставляет трафик с политиками безопасности сверху вниз. После успешного сопоставления политики безопасности брандмауэр прекращает сопоставление и обрабатывает трафик в соответствии с действием, указанным в политике безопасности. Если ни одна из созданных вручную политик безопасности не соответствует, используется политика безопасности по умолчанию.

Поэтому порядок перечисления политик безопасности определяет, соответствуют ли политики ожидаемому. После создания политики безопасности необходимо вручную настроить ее положение в списке.

IP-адрес сервера в корпоративной сети: 10.1.1.1. Пользователям офисной зоны в сегменте сети 10.2.1.0/24 разрешен доступ к серверу. Политика безопасности policy1 настроена. Через некоторое время двум временным офисным ПК (10.2.1.1 и 10.2.1.2) запрещен доступ к серверу.

Новая настроенная политика зоны безопасности policy2 расположена ниже policy1. Поскольку диапазон адресов политики1 содержит диапазон адресов политики2, политика2 не может быть сопоставлена.

Читайте также: