Менеджер локальной сети уровня аутентификации сетевой безопасности

Обновлено: 22.06.2024

Уровень проверки подлинности LAN Manager контролируется объектом групповой политики, который определяет, какой протокол проверки подлинности запроса или ответа используется для входа в сеть.

NT LAN Manager (LM) включает клиентский компьютер и программное обеспечение сервера от Microsoft, которое позволяет пользователям связывать персональные компьютеры вместе в одной сети. Сетевые возможности включают прозрачный общий доступ к файлам и принтерам, функции безопасности пользователей и инструменты сетевого администрирования.

Протокол проверки подлинности NT LAN Manager используется для проверки подлинности всех клиентских компьютеров, на которых запущен клиент Windows, при выполнении ими следующих операций:

| Настройка | Описание | Уровень безопасности реестра |

|---|---|---|

| Отправить LM & Ответы NTLMv1 | Клиентские компьютеры используют аутентификацию LM и NTLMv1 и никогда не используют сеансовую безопасность NTLMv2. Контроллеры домена принимают аутентификацию LM, NTLMv1 и NTLMv2. | 0 |

| Отправлять LM и NTLMv1 — использовать безопасность сеанса NTLMv2, если согласовано | Клиентские компьютеры используют аутентификацию LM и NTLM, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена принимают аутентификацию LM, NTLMv1 и NTLMv2. | 1 |

| Отправлять только ответ NTLMv1 | Клиентские компьютеры используют аутентификацию NTLMv1, и они используют сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена принимают аутентификацию LM, NTLMv1 и NTLMv2. | 2 |

| Отправлять только ответ NTLMv2 | Клиентские компьютеры используют аутентификацию NTLMv2, и они используют сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена принимают аутентификацию LM, NTLMv1 и NTLMv2. | 3 |

| Отправлять только ответ NTLMv2. Отказаться от LM | Клиентские компьютеры используют аутентификацию NTLMv2, и они используют сеансовую безопасность NTLMv2, если Сервер поддерживает это. Контроллеры домена отказываются принимать аутентификацию LM и принимают только аутентификацию NTLMv1 и NTLMv2. | 4 |

| Отправлять только ответ NTLMv2. Отказаться от LM и NTLMv1 | Клиентские компьютеры Windows используют аутентификацию NTLMv2, и они используют сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена отказываются принимать аутентификацию LM и NTLMv1 и будут принимать только аутентификацию NTLMv2. | 5 |

НЕ все клиенты и серверы, вероятно, являются операционными системами Microsoft в вашей среде. Вероятно, некоторые сетевые устройства используют CIFS или Samba

Мы рекомендуем установить для параметра уровня проверки подлинности LAN Manager значение "Отправлять только ответы NTLMv2". Microsoft и ряд независимых организаций настоятельно рекомендуют этот уровень проверки подлинности, когда все клиентские компьютеры поддерживают NTLMv2.

Атаки NTLM особенно актуальны для сред Active Directory. Одним из наиболее распространенных сценариев атаки является NTLM Relay, в котором злоумышленник компрометирует одну машину, а затем распространяется на другие машины, используя проверку подлинности NTLM, направленную на скомпрометированный сервер. Лучший способ справиться с уязвимостями NTLM — это вообще не использовать NTLM, поскольку существуют лучшие и более безопасные методы аутентификации. Но это легче сказать, чем сделать, потому что большинство крупных и устоявшихся инфраструктур содержат машины, которые могут использовать только NTLM. В этом случае важно убедиться, что они настроены максимально безопасным образом.

Защита сервера может быть болезненной процедурой. Если вы читаете эту статью, то наверняка уже знаете об этом. В этот процесс вкладываются бесконечные часы, труд и деньги, что часто может привести к остановке производства, несмотря на усилия по предотвращению этого. CHS by CalCom автоматизирует весь процесс защиты сервера. Уникальная способность CHS «изучить» вашу сеть устраняет необходимость проведения лабораторных испытаний, гарантируя отсутствие простоев в вашей производственной среде. CHS позволит вам без проблем внедрить политику непосредственно на рабочих серверах.

Из этой статьи вы узнаете:

ОПИСАНИЕ ПОЛИТИКИ:

LAN Manager (LM) – это семейство первых клиент-серверных программных продуктов Microsoft, которые позволяют пользователям объединять персональные компьютеры в единую сеть. Сетевые возможности включают прозрачное совместное использование файлов и принтеров, функции безопасности пользователей и инструменты сетевого администрирования. В доменах Active Directory протокол Kerberos является протоколом проверки подлинности по умолчанию. Однако если протокол Kerberos по какой-либо причине не согласован, Active Directory будет использовать LM, NTLM или NTLMv2.

Аутентификация LAN Manager включает варианты LM, NTLM и NTLM версии 2 (NTLMv2) и представляет собой протокол, который используется для аутентификации всех клиентов Windows при выполнении ими следующих операций:

- Присоединиться к домену

- Аутентификация между лесами Active Directory

- Аутентификация в доменах нижнего уровня

- Аутентификация на компьютерах, на которых не установлена операционная система Windows 2000, Windows Server 2003 или Windows XP.

- Аутентификация на компьютерах, не входящих в домен

- Отправлять ответы LM и NTLM.Клиенты используют аутентификацию LM и NTLM и никогда не используют сеансовую безопасность NTLMv2. Контроллеры домена поддерживают аутентификацию LM, NTLM и NTLMv2.

- Отправить LM и NTLM — использовать безопасность сеанса NTLMv2, если согласовано — клиенты используют аутентификацию LM и NTLM и используют безопасность сеанса NTLMv2, если сервер ее поддерживает. Контроллеры домена поддерживают аутентификацию LM, NTLM и NTLMv2.

- Отправлять только ответы NTLM.Клиенты используют только проверку подлинности NTLM и используют сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена поддерживают аутентификацию LM, NTLM и NTLMv2.

- Отправлять только ответы NTLMv2.Клиенты используют только аутентификацию NTLMv2 и используют сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена поддерживают аутентификацию LM, NTLM и NTLMv2.

- Отправлять только ответы NTLMv2\отказываться от LM.Клиенты используют только аутентификацию NTLMv2 и безопасность сеанса NTLMv2, если сервер ее поддерживает. Контроллеры домена отказываются от LM (принимают только аутентификацию NTLM и NTLMv2).

- Отправлять только ответы NTLMv2\отказываться от LM и NTLM.Клиенты используют только аутентификацию NTLMv2 и используют сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена отказываются от LM и NTLM (принимают только аутентификацию NTLMv2).

- Не определено

ПОТЕНЦИАЛЬНАЯ УЯЗВИМОСТЬ:

Конфигурации по умолчанию для каждой операционной системы:

*Windows Vista — не определено

*Windows 2000, Windows Server 2003 и Windows XP отправляют ответы проверки подлинности LM и NTLM.

*Операционные системы Windows 95, Windows 98 и Windows NT не могут использовать протокол Kerberos версии 5 для проверки подлинности. По этой причине в домене Windows Server 2003 компьютеры по умолчанию аутентифицируются с использованием протоколов LM и NTLM.

Настройка по умолчанию на этих серверах позволяет всем клиентам проходить аутентификацию на серверах и использовать их ресурсы. Однако это означает, что ответы LM — самая слабая форма ответа аутентификации — отправляются по сети, что позволяет злоумышленникам прослушивать этот трафик и легко воспроизводить пароль пользователя.

Вы можете применить более безопасный протокол проверки подлинности для Windows 95, Windows 98 и Windows NT, используя NTLMv2. В процессе входа в систему NTLMv2 использует безопасный канал для защиты процесса проверки подлинности. Даже если вы используете NTLMv2 для более ранних клиентов и серверов, клиенты и серверы на базе Windows, являющиеся членами домена, будут использовать протокол проверки подлинности Kerberos для проверки подлинности на контроллерах домена Windows Server 2003.

КОНТРМЕРЫ:

Настройте параметр Безопасность сети: уровень проверки подлинности LAN Manager, чтобы отправлять только ответы NTLMv2. Мы рекомендуем этот уровень проверки подлинности, когда все клиенты поддерживают NTLMv2.

ПОТЕНЦИАЛЬНОЕ ВОЗДЕЙСТВИЕ:

Клиенты, не поддерживающие аутентификацию NTLMv2, не смогут проходить аутентификацию в домене и получать доступ к ресурсам домена с помощью LM и NTLM. Вы можете следовать этому руководству, чтобы определить, где в вашей среде можно использовать NTLM.

СЕРЬЕЗНОСТЬ:

РЕКОМЕНДУЕМОЕ ЗНАЧЕНИЕ CALCOM:

Отправлять только ответ NTLMv2. Отказаться от ЛМ.

Примечание. Если сервер настроен на отправку только ответов NTLMv2 и отказ от LM и NTLM, клиенты, использующие LM и NTLM, не смогут получить доступ к приложениям IIS, если только клиент\рабочая станция не настроена с той же конфигурацией. Другие приложения также могут работать некорректно.

Чтобы настроить совместимость NTLM для Windows Vista и Windows 7:

- Нажмите «Пуск» > «Все программы» > «Стандартные» > «Выполнить», введите secpol.msc в поле «Открыть», а затем нажмите «ОК».

- Нажмите «Локальные политики» > «Параметры безопасности» > «Сетевая безопасность: уровень аутентификации LAN Manager».

- Нажмите «Отправить LM и NTLM» — используйте безопасность сеанса NTLMv2, если согласовано.

- Нажмите "Применить".

Настройка GPO для принудительного использования NTLMv2

Перейдите в раздел GPO «Конфигурации компьютера» -> «Политики» -> «Параметры Windows» -> «Параметры безопасности» -> «Локальные политики» -> «Параметры безопасности» и найдите политику «Безопасность сети: уровень аутентификации LAN Manager».

Вы также можете отключить NTLMv1 через реестр. Для этого создайте параметр DWORD с именем LmCompatibilityLevel и значением 0-5 в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa. Значение 5 соответствует параметру политики «Отправлять только ответ NTLMv2. Отказаться от LM NTLM».

< img class="lazyload" data-src="https://www.calcomsoftware.com/wp-content/uploads/2021/03/case-study-small.jpg" />

Сделайте свой проект по закалке легким

Узнайте, подходит ли вам CalCom Hardening Automation Suite

Контакт

ОФИС В США

Все права защищены. Калком 2019

Обзор конфиденциальности

Этот контент был заархивирован и больше не поддерживается Университетом Индианы. Информация здесь может быть неточной, а ссылки могут быть недоступны или ненадежны.

Серверы и рабочие станции Windows в сети должны согласиться с протоколом аутентификации, когда пользователи пытаются пройти аутентификацию на данном сетевом ресурсе. Параметр уровня аутентификации LAN Manager определяет, какие протоколы принимает Windows.

Windows может использовать следующие три протокола:

- LAN Manager (также называемый LM или Lanman). С точки зрения безопасности это самый низкий уровень, на котором может работать любой компьютер Windows.

- NTLMv1 (иногда называемый NTLM): NTLMv1 — это улучшение по сравнению с LM, но оно все еще не так безопасно, как новейшая версия NTLM.

- NTLMv2: это последняя версия доступных протоколов проверки подлинности Windows, которая является наиболее безопасной.

Примечание. Аутентификация по протоколу Kerberos также доступна, но поскольку Kerberos нельзя настроить с помощью параметра «Уровень аутентификации LAN Manager», он не будет здесь включен.

Поскольку не все клиенты могут использовать самый высокий доступный уровень, уровень аутентификации LAN Manager можно установить относительно низким, чтобы обеспечить совместимость с компьютерами, использующими другие протоколы аутентификации. Однако увеличение совместимости также увеличивает уязвимость, поскольку старые протоколы LM и NTLMv1 теперь считаются небезопасными. Чтобы найти этот параметр, см. АРХИВ: Как в Windows XP или более поздних версиях просмотреть настройки уровня аутентификации LAN Manager?

Доступны следующие шесть параметров; номера уровней относятся к соответствующим параметрам раздела реестра:

- Отправлять ответы LM и NTLM. Уровень 0 обеспечивает самый низкий уровень безопасности, поскольку LM и NTLM считаются устаревшими. Клиенты с этим параметром никогда не используют NTLMv2. Серверы с этой настройкой будут принимать любой из трех протоколов.

- Отправлять LM и NTLM — использовать безопасность сеанса NTLMv2, если согласовано: уровень 1 позволяет использовать LM и NTLMv1, поэтому он не устраняет уязвимости, присущие этим протоколам. Серверы с этим параметром по-прежнему будут принимать любой из трех протоколов, хотя клиенты теперь смогут перейти на NTLMv2, если они смогут это сделать и сервер, к которому они подключаются, попросит об этом.

- Отправлять только ответ NTLM. Когда в домене реализуется уровень 2, клиенты начинают использовать NTLMv1 и могут использовать NTLMv2, если серверы в сети его поддерживают. Контроллеры домена снова будут принимать любой из трех протоколов.

- Отправлять только ответ NTLMv2. На уровне 3 контроллеры домена по-прежнему принимают любой из трех протоколов, но клиентские компьютеры могут использовать только NTLMv2, игнорируя трафик LM и NTLMv1. Это минимальный уровень безопасности, приемлемый для смешанных сетей, где некоторые клиенты, которые не могут использовать NTLMv2 (например, более старые операционные системы, такие как Windows 95/98/Me, старые версии Unix, Mac OS X 10.3 и более ранние версии), должны по-прежнему иметь возможность для аутентификации. Связь между серверами и этими старыми клиентами будет небезопасной, в отличие от связи с текущими клиентами (например, Windows 2000 или XP , Mac OS X 10.4, новые дистрибутивы Unix).

- Отправлять только ответы NTLMv2\отказываться от LM: на уровне 4 клиенты и контроллеры домена игнорируют любой трафик LM; клиенты пытаются использовать только NTLMv2, тогда как контроллеры домена принимают NTLMv1.

- Отправлять только ответ NTLMv2\отказываться от LM и NTLM: уровень 5 – наивысший параметр. Все клиенты и серверы активно отвергают трафик LM и NTLMv1 и используют только NTLMv2.

Приведенная выше информация взята из Microsoft TechNet.

Сеть Университета Индианы настроена на самый высокий уровень (уровень 5, отправлять только ответы NTLMv2\отклонять LM и NTLM). В результате все, что аутентифицируется в IU Active Directory, должно использовать NTLMv2; это включает в себя вход в систему ADS, печать в студенческом технологическом центре (STC) и жилом технологическом центре (RTC), доступ к Exchange и совместное использование файлов с компьютером, подключенным к ADS.

Хотя это и не рекомендуется UITS, автономные компьютеры по-прежнему могут проходить аутентификацию друг друга через LM или NTLMv1, если это необходимо. Переход на уровень 5 мотивирован соображениями безопасности; LM и NTLM небезопасны по сегодняшним стандартам, и дальнейшее использование этих протоколов увековечивает уязвимость, которая может привести к компрометации системы.

Уровень аутентификации LAN Manager позволяет установить протокол аутентификации для входа в сеть. Уровень аутентификации LAN Manager можно изменить с помощью редактора локальной групповой политики и редактора реестра. Если вы используете домашнюю версию Windows 11/10, вы можете использовать метод REGEDIT.В противном случае любой метод выполняет одну и ту же работу.

- Отправлять ответы LM и NTLM

- Отправлять LM и NTLM — использовать безопасность сеанса NTLMv2, если согласовано

- Отправлять только ответы NTLM

- Отправлять только ответы NTLMv2

- Отправлять только ответы NTLMv2. Отказаться от ЛМ

- Отправлять только ответы NTLMv2. Отказаться от LM и NTLM

Теперь предположим, что вы хотите подключиться к сетевому принтеру, но в итоге получаете сообщение об ошибке, в котором говорится, что Windows не может подключиться к принтеру. В такой момент проблему может решить изменение уровня аутентификации LAN Manager.

Изменить уровень аутентификации LAN Manager

Можно изменить уровень аутентификации LAN Manager с помощью редактора локальной групповой политики и редактора реестра. Если вы используете домашнюю версию Windows 11/10, вы можете использовать метод REGEDIT. В противном случае любой метод выполняет одну и ту же работу.

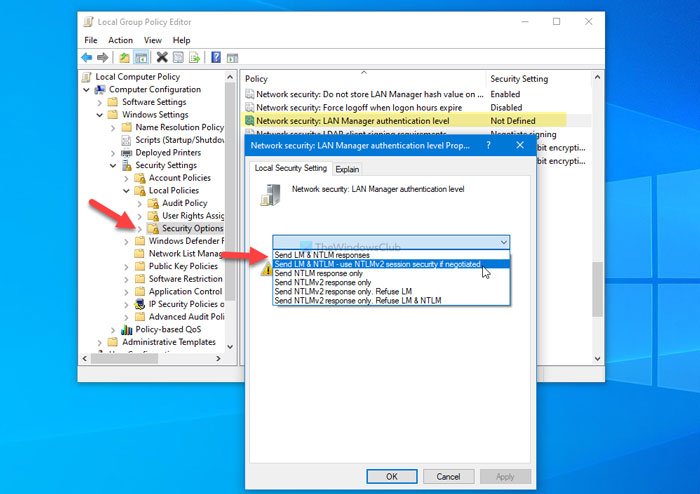

Использование редактора локальной групповой политики

Выполните поиск gpedit.msc в поле поиска на панели задач и щелкните результат, чтобы открыть редактор локальной групповой политики на своем компьютере. Далее следуйте по этому пути-

Дважды щелкните политику «Сетевая безопасность: уровень проверки подлинности LAN Manager» справа и выберите «Отправить LM и NTLM — использовать сеансовую безопасность NTLMv2, если согласовано», или любой другой требуемый параметр из раскрывающегося списка.

Нажмите кнопку ОК, чтобы сохранить изменения.

Затем перезагрузите компьютер и проверьте, можете ли вы использовать сетевой принтер или нет.

Использование редактора реестра

Выполните поиск редактора реестра в поле поиска на панели задач, щелкните результат поиска и выберите вариант «Да», чтобы открыть редактор реестра на своем компьютере.

Затем следуйте по этому пути-

Здесь вам нужно создать значение REG_DWORD. Для этого щелкните правой кнопкой мыши ключ Lsa, выберите «Создать» > «Значение DWORD (32-разрядное)» и назовите его LmCompatibilityLevel.

- Отправить ответы LM и NTLM: 0

- Отправить LM и NTLM — использовать безопасность сеанса NTLMv2, если согласовано: 1

- Отправлять только ответы NTLM: 2

- Отправлять только ответы NTLMv2: 3

- Отправлять только ответы NTLMv2. Отказать ЛМ: 4

- Отправлять только ответы NTLMv2. Отказаться от LM и NTLM: 5

Для этого дважды щелкните значение REG_DWORD, введите 1 или любое другое значение в поле и нажмите кнопку ОК.

Затем перезагрузите компьютер, чтобы изменения вступили в силу.

Вот оно! Вот как вы можете изменить уровень аутентификации LAN Manager в Windows 11/10.

Дата: 24 мая 2021 г. Теги: сеть

Похожие записи

Сетевой адаптер не работает в Windows 11/10

Как добавить дополнительные порты Ethernet на домашний маршрутизатор

< /p>

Что такое сетевое сканирование и как оно работает?

[электронная почта защищена]

Судип любит использовать новейшие технологии и гаджеты. Помимо того, что он пишет обо всем, что связано с технологиями, он увлекается фотошопом и увлекается футболом.

Читайте также: